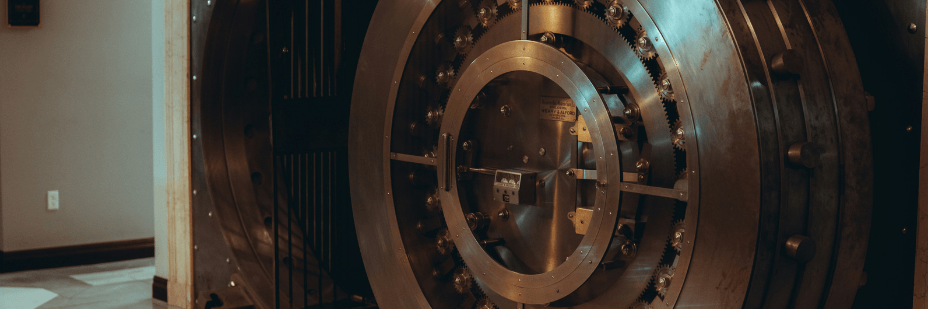

Nowoczesne organizacje wymagają nowego modelu bezpieczeństwa. Modelu, który skutecznie reaguje na złożoność obecnych zagrożeń, ułatwia pracę hybrydową i chroni dane, aplikacje, urządzenia i personel, niezależnie od ich lokalizacji. Dlatego przyjęcie opartych na chmurze rozwiązań kontroli dostępu (ACaaS) oznacza początek transformacji.

Wzrost liczby pracowników hybrydowych i rozwój ACaaS rozszerzyły obecność aplikacji i użytkowników, umożliwiając przyznawanie lub odbieranie uprawnień z dowolnego miejsca i na dowolnym urządzeniu. Dlatego dzisiejsze strategie bezpieczeństwa muszą wykraczać poza zwykłą ochronę obwodową sieci. Muszą wdrożyć zasady, które zabezpieczają każde indywidualne połączenie między użytkownikami, urządzeniami, aplikacjami i danymi. Podejście to jest zawarte w modelu Zero Trust, który działa na zasadzie „nigdy nie ufaj, zawsze weryfikuj”.

Zero Trust zakłada mianowicie, że domyślne zaufanie do dowolnego elementu wzajemnie połączonego systemu może narazić organizacje na poważne zagrożenia bezpieczeństwa. Inicjatywy Zero Trust nakazują, aby wszyscy użytkownicy byli uwierzytelniani, wszystkie żądania dostępu były rygorystycznie sprawdzane, a wszystkie działania były stale monitorowane.

Model ten nie ma na celu bezkrytycznego ograniczania dostępu, ale zapewnia spójne ramy bezpieczeństwa, które działają na wszystkich platformach cyfrowych. W tych połączonych ramach architektura Zero Trust zabezpiecza pliki, wiadomości e-mail i komunikację sieciową. Rozszerza także ochronę na dostęp zdalny, urządzenia osobiste i aplikacje innych firm, upraszczając integrację zabezpieczeń.

Trzy zasady Zero Trust

Architektura Zero Trust opiera się na kompleksowych rozwiązaniach obejmujących zarządzanie tożsamością, bezpieczeństwem, zgodnością i urządzeniami na wielu platformach i chmurach. Wdrożenie tej architektury wymaga skomplikowanego planowania w różnych obszarach funkcjonalnych, chociaż większość ram przestrzega tych trzech podstawowych zasad:

1 Ciągłe monitorowanie i walidacja

Każde żądanie połączenia przez użytkowników czy urządzenia wymaga natychmiastowej i ciągłej weryfikacji. W tym okresowego ponownego uwierzytelniania w celu utrzymania dostępu. Dzięki tej zasadzie tylko zatwierdzone urządzenia mogą uzyskać dostęp do sieci. Dodatkowo urządzenia te pozostają bezpieczne i niezakłócone przez zagrożenia, takie jak złośliwe oprogramowanie.

2 Zasada najmniejszych uprawnień

Dostęp jest ściśle ograniczony do tego, co jest niezbędne użytkownikom do wykonywania ich zadań. Pozwala to minimalizować wpływ naruszeń bezpieczeństwa. Uprawnienia dostępu wygasają po zakończeniu każdej sesji, a wrażliwe dane, takie jak poufne dokumenty, są dostępne tylko dla upoważnionego personelu.

3 Założenie naruszenia

Zespoły ds. bezpieczeństwa zaczynają od założenia, że sieć jest już zagrożona. Ten sposób myślenia napędza przyjęcie solidnych strategii wykrywania zagrożeń i szybkiego reagowania. Idealnie byłoby, gdyby systemy bezpieczeństwa integrowały powszechne sygnały monitorowania i wykonywały zautomatyzowane reakcje. Na przykład segmentację sieci w celu powstrzymania naruszeń, kompleksowy nadzór wszystkich działań sieciowych i natychmiastową reakcja na wszelkie nietypowe zachowania.

Zero zaufania, krok po kroku

Oto ogólny przewodnik krok po kroku, jak wdrożyć i korzystać z modelu bezpieczeństwa Zero Trust w każdej firmie:

1 Stwórz silną weryfikację tożsamości

Wprowadzaj rygorystyczne środki uwierzytelniania tożsamości użytkowników i kontroli dostępu do zasobów przedsiębiorstwa. To znaczy identyfikację wrażliwych danych i ról użytkowników oraz wdrażanie narzędzi, które umożliwiają ocenę ryzyka w czasie rzeczywistym i reagowanie na potencjalne naruszenia bezpieczeństwa.

2 Zarządzanie dostępem do urządzeń i sieci

Ustanowienie jasnych zasad kontroli dostępu opartej na tożsamości jest podstawowym elementem Zero Trust. Strategia ta zapewnia lepszą ochronę w środowiskach hybrydowych i wielochmurowych. Umożliwia tylko zweryfikowanym użytkownikom dostęp do niezbędnych zasobów i odmawia nieautoryzowanego dostępu. Utrzymuj kompleksową inwentaryzację wszystkich autoryzowanych urządzeń – w tym stacji roboczych, telefonów komórkowych, serwerów, laptopów, urządzeń IoT i drukarek. Zastąp tradycyjne sieci VPN rozwiązaniami Zero Trust Network Access (ZTNA), które weryfikują tożsamość i ograniczają dostęp użytkowników do niezbędnych zasobów.

3 Poprawa widoczności aplikacji

W ramach Zero Trust ani aplikacje, ani interfejsy programowania aplikacji (API) nie są domyślnie zaufane. Wdrażaj narzędzia do wykrywania nieautoryzowanych systemów („shadow IT”) i identyfikowania wszelkich urządzeń próbujących uzyskać dostęp do sieci. Kluczowe znaczenie ma ustanowienie i monitorowanie zgodności z wymogami bezpieczeństwa oraz czujne zarządzanie uprawnieniami dostępu w celu ochrony przed potencjalnymi lukami w zabezpieczeniach.

4 Ustawianie uprawnień do danych

Klasyfikacja danych organizacji, od dokumentów po wiadomości e-mail, ma kluczowe znaczenie dla zwiększenia bezpieczeństwa. Wdrożenie uwierzytelniania wieloskładnikowego (MFA) wymaga wielu metod weryfikacji przed przyznaniem dostępu. Systemy MFA powinny być skalowalne, adaptacyjnie zwiększając wymagania uwierzytelniania w oparciu o powiązany poziom ryzyka. Zintegrowane z technologią ACaaS, systemy te ułatwiają szybkie zarządzanie tożsamością, ułatwiają przeglądanie dzienników dostępu i usprawniają wykrywanie nietypowych działań.

5 Monitorowanie infrastruktury

Ciągłe monitorowanie jest niezbędne, aby szybko identyfikować i reagować na nowe zagrożenia. Wymagane są regularne oceny, aktualizacje i konfiguracje wszystkich elementów infrastruktury, w tym serwerów i maszyn wirtualnych. Organizacje powinny również monitorować środki bezpieczeństwa i zasady kontroli. To pozwoli zminimalizować niepotrzebne połączenia sieciowe i usprawnić wykrywanie podejrzanych zachowań poprzez aktywną analizę metryk dostępu.

6 Edukacja pracowników

Przejście na architekturę Zero Trust wiąże się bez wątpienia z kompleksową zmianą organizacyjną, wspieraną przez programy szkoleniowe od dostawców ACaaS. Zmiana ta ma wpływ na różne działy i wymaga szeroko zakrojonego planowania i realizacji w różnych obszarach funkcjonalnych. Może być to potencjalnie kosztowne przedsięwzięcie. Jednak ciągłe szkolenia pracowników i promowanie kultury korporacyjnej wspierającej bezpieczeństwo mają kluczowe znaczenie dla pomyślnego wdrożenia modelu Zero Trust.

Od prywatnego do publicznego

Podsumowując, przyjęcie modeli Zero Trust rośnie wśród organizacji dążących do ulepszenia swoich polityk bezpieczeństwa. Według raportu Enterprise Strategy Group opublikowanego w marcu 2024 r. przez TechTarget, ponad dwie trzecie badanych organizacji aktywnie wdraża zasady Zero Trust.

Trend ten ponadto wykracza poza sektor prywatny. Równolegle z nowymi dyrektywami europejskimi NIS2 i CER. Niedawne rozporządzenie wykonawcze Białego Domu nakazuje agencjom rządu federalnego USA wzmocnienie krajowego cyberbezpieczeństwa infrastruktury i usług o znaczeniu krytycznym. Zarządzenie podkreśla potrzebę modernizacji strategii cyberbezpieczeństwa przez te agencje i ich dostawców, w tym szybkiego przejścia na bezpieczne usługi w chmurze i przyjęcia architektury Zero Trust.